企业的六种数据存储合规性策略

强调合规性的数据存储管理人员应该遵循行业机构分析师推荐的策略,其中包括采用自动化技术和匿名数据。存储专业人士如今有很多事情要做,但在隐私法规范围不断扩展的时代,他们的任务清单却在不断增加。包括GDPR法案、萨班斯-奥克斯利法案、HIPAA、PCIDSS、CCPA等法规在内的隐私法规使企业确保其存储数据的合规性如今成为一项更大的挑战。

Linux 命令编辑 PDF具体方法

有一些花哨的图形用户界面工具可以让你编辑 PDF,但我一直对命令行感到最舒服。在这个任务的许多命令行工具中,当我想修改一个 PDF 时,我使用的是 qpdf 和 poppler-utils。

CentOS迁移到 AlmaLinux具体方法

如果你的数据中心有 CentOS 服务器,那你应该看看本文,我们将向你展示如何将它们迁移到 AlmaLinux,这样你就不必担心使用 CentOS Stream。

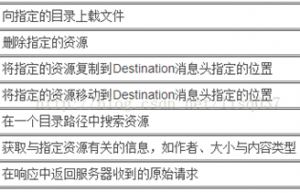

处理weblogic、tomcat关闭不安全的http请求

不安全的HTTP方法一般包括:TRACE、PUT、DELETE、COPY 等。其中最常见的为TRACE方法可以回显服务器收到的请求,主要用于测试或诊断,恶意攻击者可以利用该方法进行跨站跟踪攻击(即XST攻击),从而进行网站钓鱼、盗取管理员cookie等。

Centos flock 防止脚本重复运行

如果crontab设定任务每分钟执行一次,但执行的任务需要花费5分钟,这时系统会再执行导致两个相同的任务在执行。发生这种情况下可能会出现一些并发问题,严重时会导致出现脏数据性能瓶颈等恶性循环。

讲解Linux配置文件的生效顺序:profile、bashrc

环境变量初始化与对应文件的生效顺序,在登录Linux系统并启动一个 bash shell 时,默认情况下 bash 会在若干个文件中查找环境变量的设置,这些文件可统称为系统环境文件,bash 检查的环境变量文件的情况取决于系统运行 Shell 的方式。

.png)