CGDB 是 GDB 的前端,通过在终端窗口中以图形化的形式调试代码(基于 ncurse),非常方便。相较于 GDB,它能极大地提高效率。

以下将分享 CGDB 的基本使用方法,强烈推荐您尝试体验,定会让您爱不释手!

有 bug 的示例代码

#include 在编译之前,先看一下代码,你能发现其中的bug吗?

当然了,在编译的时候,编译器以Warning的方式给出了风险提示。因为示例代码很简单,所以很容易发现。

但是在一个项目中,如果不喜欢消除编译Warning警告的话,这个bug还是比较隐蔽的。

编译测试代码:gcc -g test.c -o test

因为要使用GDB调试,所以别忘了加上-g选项。

GDB 调试操作

$ gdb ./test

(gdb) r // 直接全速执行一次

(gdb) r

Starting program: /home/captain/demos_2022/cgdb/test

test start...

get_data ok!

data_len = 5, data = hello

user_data.flag = 0x0

[Inferior 1 (process 9933) exited normally]

发现user_data.flag的值不对,决定在调用get_data之前的那行下一个断点,然后从头开始执行:

查看代码行号:

(gdb) l main

18 *len = strlen(g_data);

19 return 0;

20 }

21

22 int main(int argc, char *argv[])

23 {

24 struct USER_DATA user_data;

25 user_data.flag = 0xA5;

26 if (0 == get_data(user_data.data, &user_data.data_len))

27 {

下断点在25行:

(gdb) b 25

Breakpoint 1 at 0x400771: file test.c, line 25.

开始运行:

(gdb) r

Starting program: /home/captain/demos_2022/cgdb/test

Breakpoint 1, main (argc=1, argv=0x7fffffffdc58) at test.c:25

25 user_data.flag = 0xA5;

在断点处停了下来,此时该赋值语句还没有执行,所以先单步执行一次:

(gdb) step

26 if (0 == get_data(user_data.data, &user_data.data_len))

此时,打印一下这个变量user_data.flag的值和地址:

“

因为待会进入被调用函数,这个变量就不可见了,所以需要通过地址来打印。

”

(gdb) print &user_data.flag

$1 = (unsigned int *) 0x7fffffffdb62

(gdb) print/x user_data.flag

$2 = 0xa5

此时赋值是正确的,再接着往下执行,进入被调用函数get_data()了,

(gdb) step

get_data (data=0x7fffffffdb40 "n\333\377\377\377\177", len=0x7fffffffdb60) at test.c:16

16 assert(data && len);

这个函数一共就4行代码,我们每单步执行一句,就打印一下user_data.flag变量的内容。

单步执行下一行memcpy处,并且看一下user_data.flag变量地址处的内容是否仍然为:0xa5:

(gdb) step

17 memcpy((void *)data, (void *)g_data, strlen(g_data));

(gdb) print/x *0x7fffffffdb62

$3 = 0xa5

继续单步执行(因为不需要跟进memcpy、strlen的内部,所以使用next命令),并打印:

(gdb) next

18 *len = strlen(g_data); // 这一句即将被执行

(gdb) print/x *0x7fffffffdb62

$4 = 0xa5

(gdb) next

19 return 0;

(gdb) print/x *0x7fffffffdb62

$5 = 0x0

发现问题了:在执行*len = strlen(g_data)语句之后,变量user_data.flag地址中的内容就被改变了。

再仔细检查一下代码,就可以诊断出是数据类型使用错了。

解决bug: get_data()函数的最后一个参数,应该是unsigned short型指针才正确。

问题是解决了,但是回过头来看一下gdb的调试过程,还是比较繁琐的:调试指令和代码显示夹杂在一起,需要敲很多指令。

CGDB 调试操作

启动CGDB之后,终端窗口被评分为上下两部分:上面是代码窗口,下面是调试窗口。

按下ESC键进入代码窗口,此时可以上下浏览代码,并且可以进行一系列的操作:

“

空格键:设置或者取消断点;

o:查看代码所在的文件;

/ 或者 ?:在代码中搜索字符串;

。。。

”

还有很多方便的快捷键:

“

-:缩小代码窗口;

+:扩大代码窗口;

gg: 光标移动到文件头部;

GG:光标移动到文件尾部;

ctrl + b:代码向上翻一页;

ctrl + u:代码向上翻半页;

ctrl + f:代码向下翻一页;

ctrl + d:代码向下翻半页;

”

按下i键回到调试窗口,进入调试模式,使用的调试指令与GDB几乎一样!

也就是说:可以在实时查看代码的情况下进行调试操作,大大提高了效率。

我们按照上面GDB的调试过程走一遍:

按下ESC键进入代码窗口,此时代码前面的行号如果是白色的,表示所在的当前行。

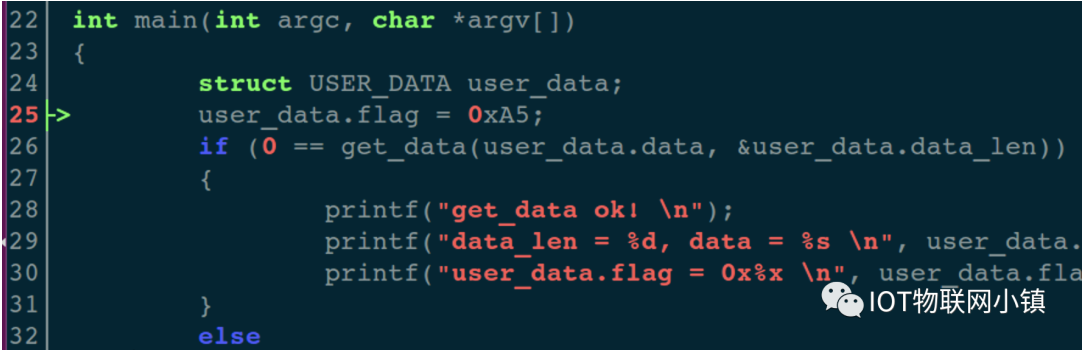

按下j键,向下移动高亮的当前行。当移动到25行时,如下:

按下空格键,表示在此行设置一个断点,此时行号变成红色的:

并且在调试窗口打印一行信息:

(gdb)

Breakpoint 1 at 0x400771: file test.c, line 25.

按下i键回到调试操作窗口,然后输入运行指令r,会在第25行停下来的,如下绿色的箭头所示:

当然了,调试窗口也会打印出相关信息:

(gdb) r

Starting program: /home/captain/demos_2022/cgdb/test

Breakpoint 1, main (argc=1, argv=0x7fffffffdc58) at test.c:25

单步step执行这条赋值语句,然后打印一下user_data.flag的值和地址:

(gdb) print/x user_data.flag

1: /x user_data.flag = 0xa5

(gdb) print &user_data.flag

2: &user_data.flag = (unsigned int *) 0x7fffffffdb62

此时,赋值语句正确执行,打印的值也是符合预期的。

再执行单步指令,进入函数get_data()内部:

(gdb) step

get_data (data=0x7fffffffdb40 "n\333\377\377\377\177", len=0x7fffffffdb60) at test.c:16

此时,上面的代码窗口自动进入get_data()相关的代码,如下所示:

继续单步,在执行赋值语句*len = strlen(g_data);之前打印一下变量user_data.flag地址中的内容:

(gdb) print/x *0x7fffffffdb62

$2 = 0xa5

正确!然后执行赋值语句之后,再次打印:

(gdb) next

(gdb) print/x *0x7fffffffdb62

$3 = 0x0

发现问题:在执行*len = strlen(g_data)语句之后,变量user_data.flag地址中的内容就被改变了。

小结:

CGDB的操作过程,虽然我写的比较啰嗦,但是实际使用起来,真的是非常的丝滑,就像巧克力一样!

以上就是良许教程网为各位朋友分享的Linu系统相关内容。想要了解更多Linux相关知识记得关注公众号“良许Linux”,或扫描下方二维码进行关注,更多干货等着你 !

微信扫一扫打赏

微信扫一扫打赏

支付宝扫一扫打赏

支付宝扫一扫打赏

.png)