大家在用STM32的时候有没有遇到过HardFault的问题呢:

之前有一段时间被这个问题困扰了很久,下面针对这个问题做个小总结。

现象还原:在debug模式下进行仿真调试,全速运行再停止运行,程序会跑到 HardFault_Handler函数中,产生 HardFault,即硬错。其产生的原因大概有如下几类:

(1)数组越界操作;

(2)内存溢出,访问越界;

(3)堆栈溢出,程序跑飞;

(4)中断处理错误;

针对HardFault问题的定位,网上有几种方法,大概都是围绕着:在debug模式下,查看一些地址,分析寄存器、函数调用栈等,这是很让人头疼的事情。

这里分享一种简单的、直观的HardFault错误定位的方法,使用开源库:CmBacktrace 。这个库之前已经有介绍过了,这篇笔记我们来实践一下。

CmBacktrace简介

CmBacktrace (Cortex Microcontroller Backtrace)是一款针对 ARM Cortex-M 系列 MCU 的错误代码自动追踪、定位,错误原因自动分析的开源库。主要特性如下:

-

支持的错误包括:

-

-

断言(assert) -

故障(Hard Fault, Memory Management Fault, Bus Fault, Usage Fault, Debug Fault)

-

-

故障原因 自动诊断 :可在故障发生时,自动分析出故障的原因,定位发生故障的代码位置,而无需再手动分析繁杂的故障寄存器;

-

适配 Cortex-M0/M3/M4/M7 MCU;

-

支持 IAR、KEIL、GCC 编译器;

移植及使用(keil)

CmBacktrace 源码地址:

“

https://github.com/armink/CmBacktrace

”

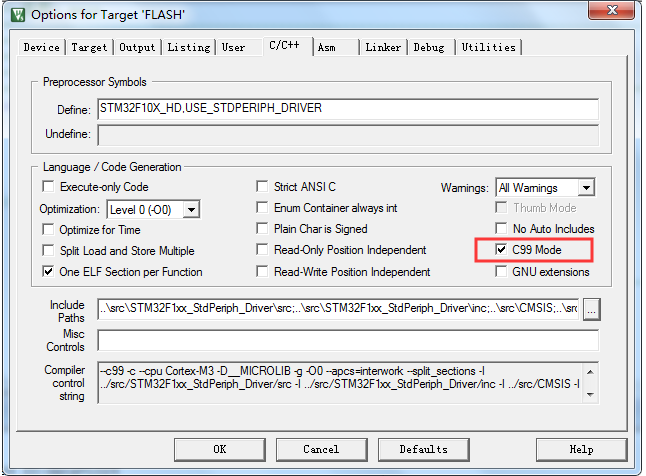

把cm_backtrace文件夹复制到我们的工程目录下,并添加至keil工程中,并添加头文件、勾选C99模式:

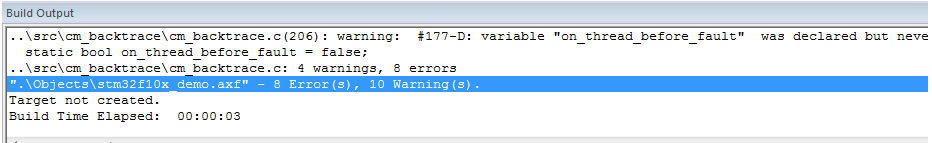

此时,编译会产生几个错误:

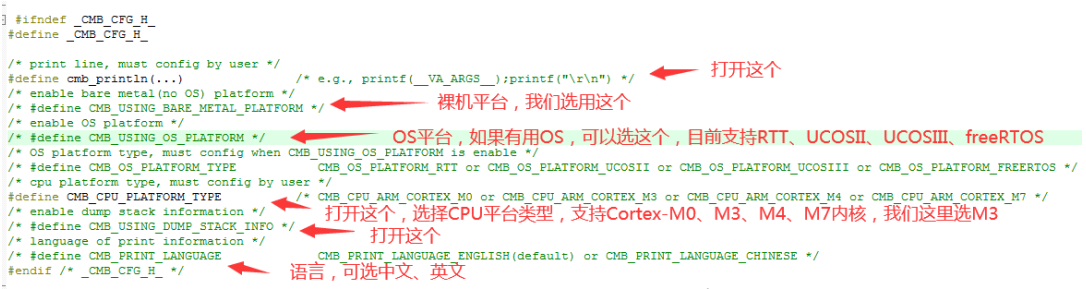

那是因为有些预处理宏没有找到,打开、修改cmb_cfg.h文件的内容。cmb_cfg.h文件默认内容为:

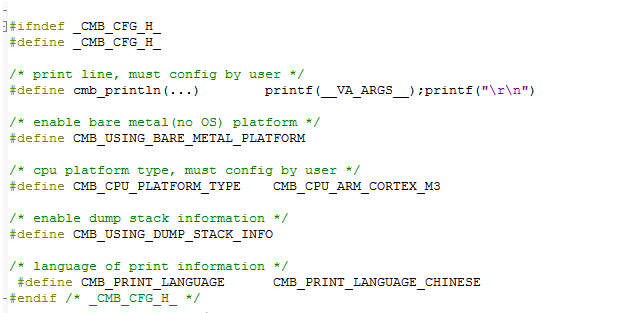

我们修改后的cmb_cfg.h内容变为:

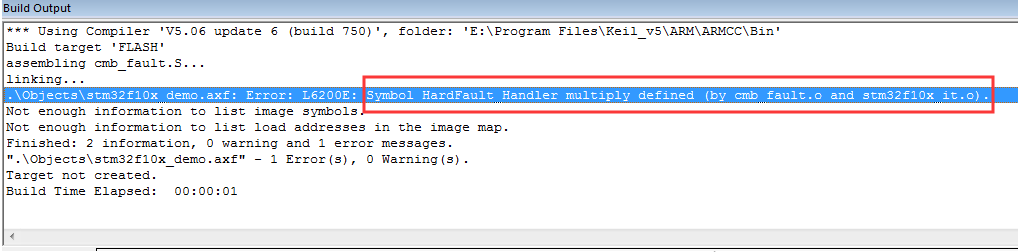

这时候编译还会有一个错误,cmb_fault.c与stm32f10x_it.c中的HardFault_Handler函数重定义:

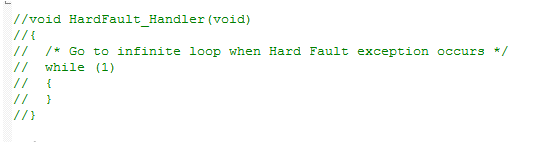

需要把stm32f10x_it.c中的HardFault_Handler函数屏蔽掉:

这时候就可以编译通过了。下面我们来看看这个库的效果。

我们编写如下测试函数:

*左右滑动查看全部代码>>>*

void fault_test_entry(fault_test_case_E _test_case)

{

switch (_test_case)

{

case FAULT_TEST_BY_DIV0:

fault_test_by_div0();

break;

case FAULT_TEST_BY_UNALIGN:

fault_test_by_unalign();

break;

default:

printf("test case error!\n");

break;

}

}

static void fault_test_by_div0(void)

{

volatileint * SCB_CCR = (volatileint *) 0xE000ED14; // SCB->CCR

int x, y, z;

*SCB_CCR |= (1 printf("z:%d\n", z);

}

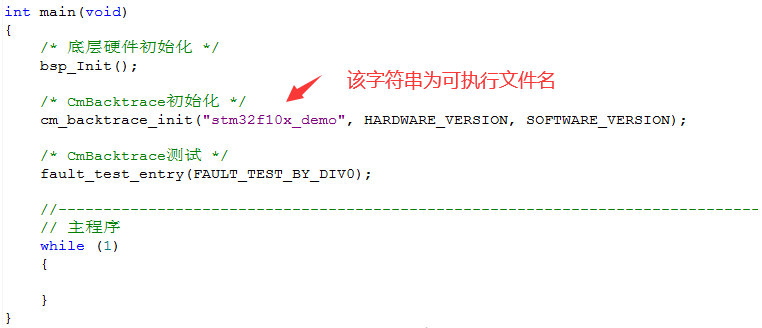

然后在主函数中调用测试函数:

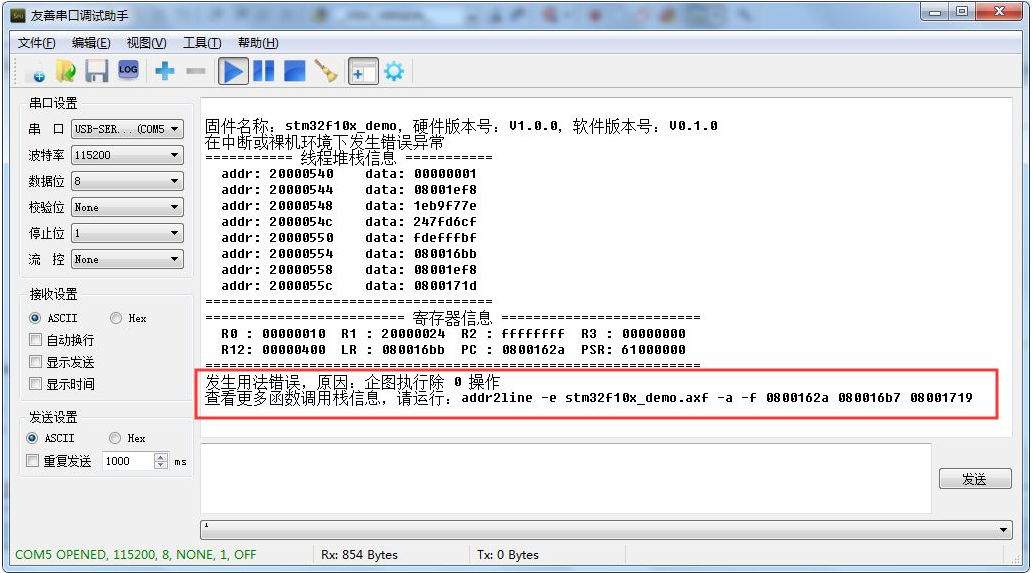

下载运行程序:

可以看到,列出的信息很详细,包括出错原因。按照它的提示,我们运行命令:

*左右滑动查看全部代码>>>*

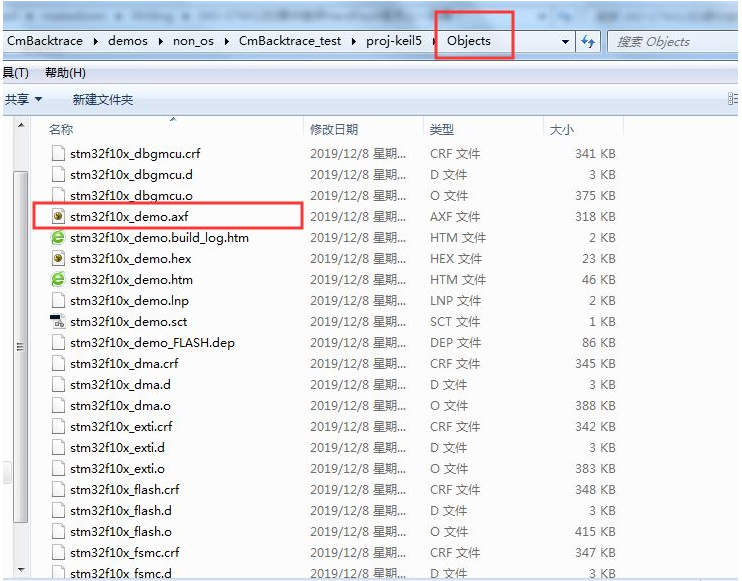

addr2line -e stm32f10x_demo.axf -a -f 0800162a 080016b7 08001719

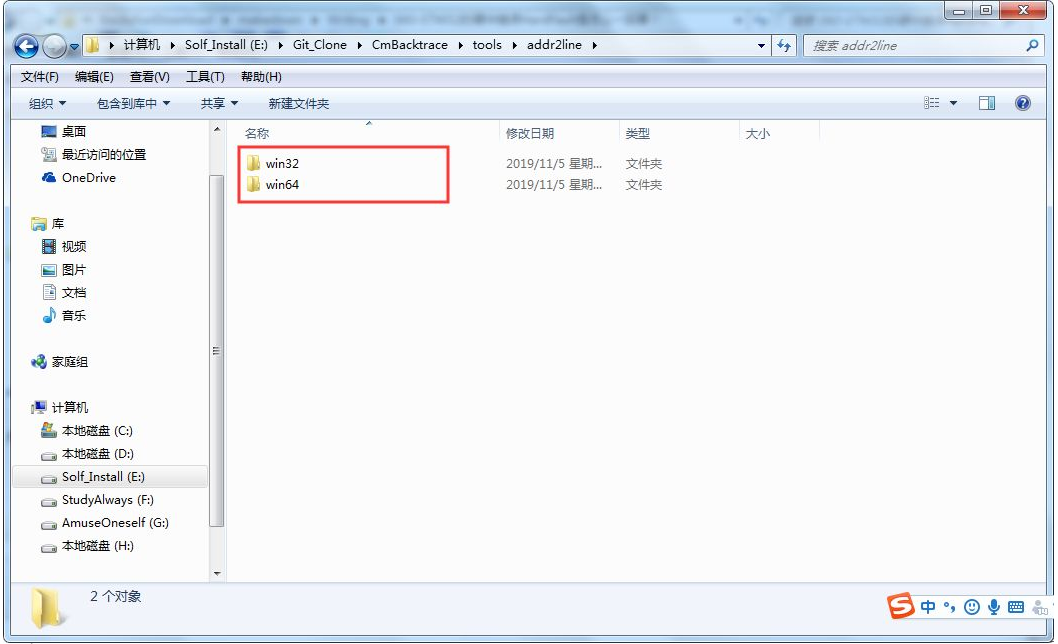

运行这个命令需要用到addr2line.exe工具,这个工具在CmBacktrace源码目录下的tools文件夹中:

有32bit和64bit两个版本,根据我们的环境选择,并拷贝到我们的keil工程目录下可执行文件.axf所在的文件夹中:

在这个文件中进入到cmd窗口,方法:按下Shift键的同时点击鼠标右键:

运行上面那条命令:

可以看到addr2line.exe工具给我们定位出了错误相关的代码行号,我们看看对应行的代码是什么:

可见,对应的行号正是出错的地方。

可以看到,使用这个CmBacktrace 库能帮助我们有效、快速地定位到HardFault之类的错误。addr2line命令后面跟着几个地址就是错误相关的地址,这几个地址可以牵扯的内容很深。如果我们不使用CmBacktrace 库,我们可能就得自己去分析这些偏底层的内容了,相关知识可阅读:《Cortex-M3/M4权威指南》。

以上就是本次的笔记分享,如有错误欢迎指出!谢谢

本篇笔记keil工程及CmBacktrace源码可在本公众号聊天界面回复关键词:追踪库,进行获取。关于CmBacktrace的详细介绍可阅读全文进行查看。

以上就是良许教程网为各位朋友分享的Linu系统相关内容。想要了解更多Linux相关知识记得关注公众号“良许Linux”,或扫描下方二维码进行关注,更多干货等着你 !

微信扫一扫打赏

微信扫一扫打赏

支付宝扫一扫打赏

支付宝扫一扫打赏

.png)